حملات فیشینگ یکی از روشهای رایج هکرها برای سرقت اطلاعات و داراییهای کاربران در فضای اینترنت هستند. بسیاری از کاربرها که ارزهای دیجیتال خود را در کیف پولهای سخت افزاری مثل لجر نگهداری میکنند، ممکن است در دام این حملات افتاده و اطلاعات حساس خود را وارد پلتفرمهای غیرمجاز کنند. بههمیندلیل، این مقاله را به آشنایی با حمله فیشینگ به کیف پول های سخت افزاری لجر اختصاص دادیم تا بتوانیم با افزایش آگاهی، احتمال چنین اتفاقاتی را کاهش دهیم.

حمله فیشینگ میتواند از راههای مختلفی مثل ایمیل، پیامک، وبسایت غیرواقعی، شبکههای اجتماعی و غیره صورت گیرد. پس از مجموعه اتفاقاتی که در ۱۹ اکتبر افتاد و به تعداد زیادی از کاربرهای لجر، ایمیل فیشینگ ارسال شد، این کمپانی تصمیم گرفت با انتشار یک مقاله، نکات لازم را به کاربرها گوشزد کند. این مطلب برگرفته از محتوای همان مقاله در وبلاگ لجر است.

ساختار حمله فیشینگ

بهطورکلی، منظور از «حمله فیشینگ» (Phishing)، فریب کاربرها از راههای مختلف و دریافت اطلاعات حساس آنها مثل رمز ایمیل، اطلاعات حساب بانکی و یا کلیدهای خصوصی کیف پولهای دیجیتال است. بیشتر این حملهها توسط ارسال ایمیل انجام میشود، اما از طریق راههای مختلفی مثل پیامک، پیام خصوصی در شبکههای اجتماعی، تبلیغات، وبسایتهای جعلی و غیره نیز امکانپذیر است. در ادامه با مراحل مختلف یک حمله فیشینگ که با هدف سرقت دارایی کاربرهای لجر انجام شده است، آشنا میشویم:

ایمیل و پیامک مخرب

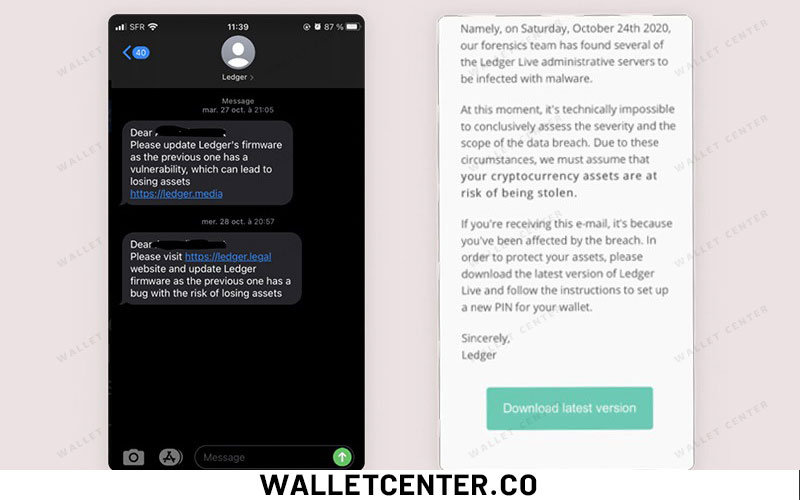

در این روش، هکرها اولین ارتباط را از طریق ارسال ایمیل یا پیامک با کاربرها برقرار میکنند. آنها این کار را با آگاهی کامل از مدل ایمیلهای شرکت مربوطه مثل لجر و با ادبیات و قالبی مشابه به شرکت اصلی انجام میدهند تا کاربرها فکر کنند، این پیام از سمت شرکت لجر ارسال شده است. این عملیات در اصطلاح قانونی «نقض قوانین برندِ تجاری» (Trademark Infringement) نام دارد و در بیشتر کشورها یک جرم محسوب میشود.

هکر از این طریق تلاش میکند کاربر را به کلیک روی یک لینک مشخص تشویق کرده تا از این راه، او را به یک وبسایت مشابه وبسایت اصلی هدایت کند. در بیشتر موارد، متن ایمیل یا پیام ارسال شده حاوی کلمات استرسزا و هولکننده است تا احتمال فریبخوردن کاربر و ورود به لینک قلابی بیشتر شود. تصاویر زیر نمونهای از این پیامهای غیرواقعی با هدف فیشینگ هستند.

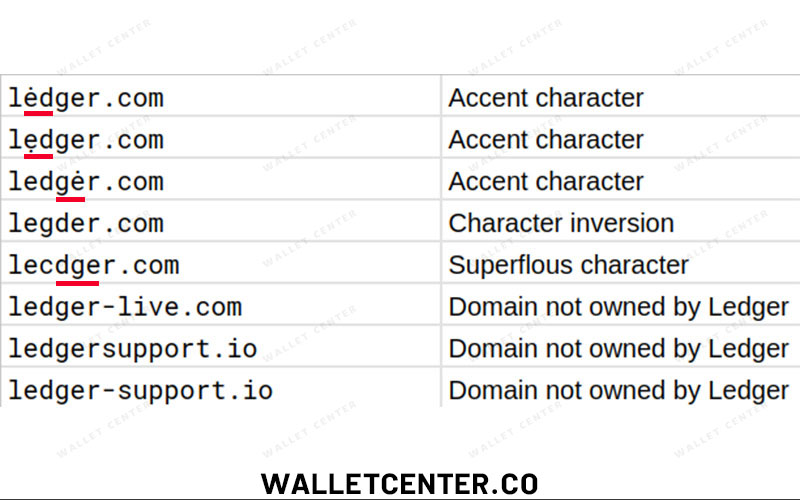

در صورت کلیک کردن روی لینکها، کاربر به سایتهای مشابه آدرسهای زیر منتقل میشود. همانطور که در تصویر زیر مشاهده میکنید، در موارد نخست، آدرسها شباهت خیلی زیادی به آدرس سایت لجر دارند، درصورتی که هیچکدام آدرس اصلی نبوده و با هدف فیشینگ طراحی شدهاند.

وبسایت و اپلیکیشن مخرب

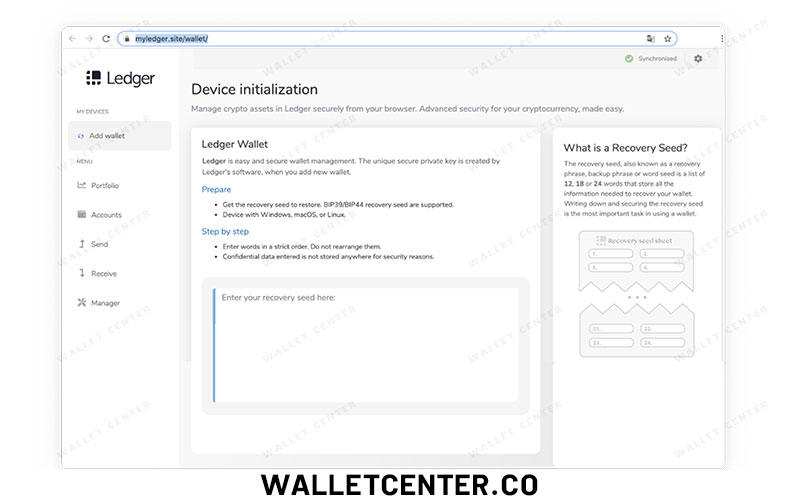

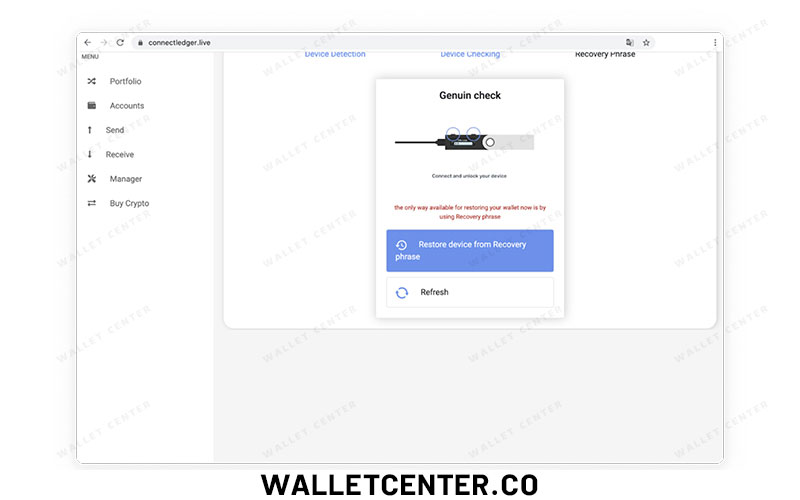

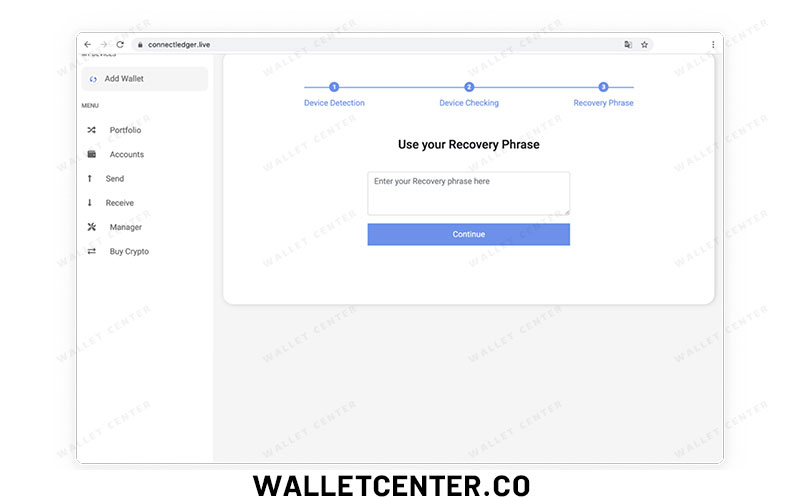

به محض اینکه کاربر روی لینکهای مشخص کلیک کند، وارد وبسایتی میشود که دقیقا مشابه سایت اصلی لجر طراحی شده است. هدف هکرها در چنین حملهای، دستیابی به «کلمات بازیابی» (Recovery Phrase) کاربر است و برای این منظور عموما از دو روش استفاده میشود:

- در روش اول، با استفاده از توضیحات یا بهانهای قابل باور، کاربر را به پرکردن فرم و وارد کردن کلمات بازیابی تشویق میکنند.

- در روش دوم از کاربر خواسته میشود که نسخه برنامهی «لجر لایو» (Legder Live) و یا Firmware یا همان نرمافزار داخلی کیف پول لجر خود را از طریق لینک مشخصشده، بهروزرسانی کند.

برای مثال در تصویر زیر از کاربر خواسته شده تا کلمات بازیابی خود را در فرم طراحیشده وارد کند.

در تصاویر زیر، ابتدا یک تایید دومرحلهی غیرواقعی به کاربرد نشان داده شده و در انتها از او میخواهد که کلمات بازیابی خود را وارد کند.

در مورد روش دوم. کاربرهایی که با هدف بهروزرسانی نسخه لجر لایو روی لینک مربوطه کلیک میکنند، فایل نصبی مورد نظر هکر را دانلود و روی سیستمعامل خود نصب مینمایند. با نصب این برنامه که در واقع یک بدافزار است، کاربر تشویق میشود کلمات خود را وارد و حساب قبلی را بازیابی کند. با وارد کردن کلمات، نرمافزار اطلاعات را برای سرور مربوطه که به هکر تعلق دارد ارسال کرده و به این ترتیب هکر اطلاعات لازم برای دسترسی کامل به داراییهای کاربران را بهدست میآورد.

سرقت کلمات بازیابی

زمانی که کاربرِ فریبخورده کلمات بازیابی حساب خود را وارد پلتفرم طراحیشده میکند، از طریق اینترنت برای هکر ارسال میشود. این اطلاعات ممکن است برای یک سرور متفاوت با سرور بدافزار مربوطه ارسال شود. در چنین حالتی، هر بار که اطلاعات جدیدی توسط یک کاربر ارسال شود، هکر از راه یک نوتیفیکیشن مثل ایمیل یا حتی پیغام تلگرام مطلع شده و به سراغ طعمه خود میرود.

سرقت داراییها

به محض افشای اطلاعات مهمی مثل کلمات بازیابی، هکر میتواند وارد حساب کاربری شده و عملیات «ارسال تراکنش» (Send Transaction) یا همان خرجکردن داراییها را انجام دهد. طبیعیاست که هکر بلافاصله این کار را انجام میدهد و داراییها را به کیف پول خودش منتقل میکند.

در نتیجه، کاربرها باید اهمیت نگهداری امن از کلمات بازیابی را به خوبی درک کنند و هیچگاه آنها را با هیچکس، حتی کمپانی لجر به اشتراک نگذارند. زیرا این کمپانی هرگز این کلمات را از کاربرها درخواست نخواهد کرد.

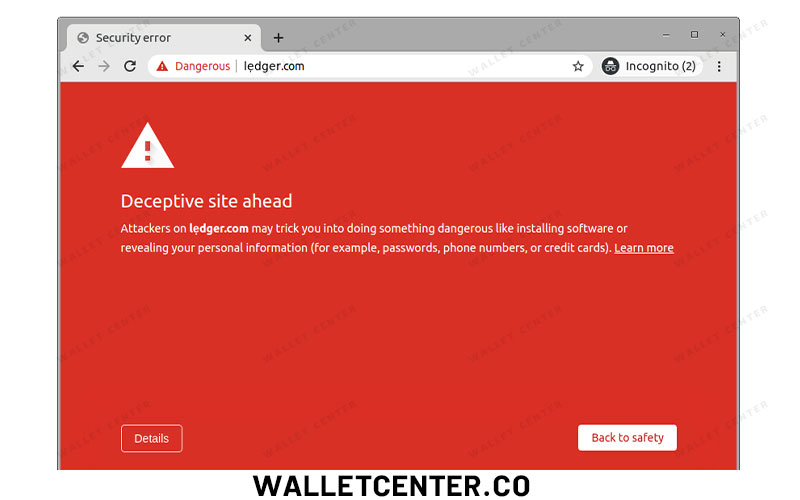

لازم به ذکر است که در مورد حمله فیشینگ اخیر، کمپانی لجر فورا از سرویسدهندههای اینترنتی درخواست کرد که آدرسهای غیرواقعی و مربوط به فیشینگ را غیرفعال کنند و از این طریق جلوی ضررهای بیشتر گرفته شد.

آدرس وبسایت مربوط به تصویر زیر، حرفهایترین URL طراحیشده برای این حمله بود که تنها یک کاراکتر آن با آدرس سایت اصلی لجر متفاوت است. (به حرف e دقت کنید).

لجر همچنان در حال پیگیری عوامل حمله قبلی است؛ زیرا اقدام آنها با هدف کلاهبرداری و سرقت دارایی کاربرهای لجر صورت گرفته است. همچنین این اقدام نقض قوانین کپیرایت و قوانین برند تجاری محسوب میشود و باعث لطمه به اعتبار کمپانی نزد کاربرها شده است.

چند نکته مهم

وقتی روی طراحی این حمله فیشینگ بیشتر فکر میکنیم، متوجهم میشویم که اصلیترین عامل این است که کاربرِ قربانی فکر میکند که در حال ارتباط با کمپانی لجر است، در صورتی که اینچنین نیست! ضربالمثل قدیمی ما ایرانیها، دقیقا اینجا کاربرد پیدا میکند که «هر گردی، گردو نیست». البته ناگفته نماند که متاسفانه در این مورد خاص، شرایطِ کلی به نفع حملهکننده است. مثلا زمانی که لجر متوجه این حمله شد و تلاش کرد وبسایتهای جعلی را غیرفعال کند، شرکتهای هاستینگ و ارائهدهنده خدمات سایتها، با تاخیر این کار را انجام دادند.

جالب است بدانید که ایجاد یک «آدرس دامین» (Domain Address) تنها چند ثانیه زمان میبرد؛ اما حداقل ۲۴ ساعت طول میکشد تا به درخواست غیرفعالسازی یک دامین جعلی رسیدگی شود! علاوه بر این، احتمالا این نکته به ذهن خطور میکند که از طریق پیگیریِ هاستِ مربوطه میتوان به هویت هکر پی برد، زیرا آدرس یا آدرسهای جعلی توسط یک شخص یا اشخاص حقیقی به ثبت میرسند. اما دریافت اطلاعات مالک دامینها به این سادگیها نیست.

طبق قانونی به نام «WhoisGuard» ثبتکننده اصلی یک آدرس دامین میتواند هویت اصلی، آدرس، ایمیل و تلفن خود را مخفی نگه دارد و طبیعی است که هکرها حتما از این قابلیت استفاده میکنند. در چنین شرایطی، فقط با حکم مراجع قضایی میتوان به اطلاعات مالک آدرس ثبتشده دسترسی یافت که لجر نیز از همین طریق اقدام کرد. انجام این کار مدتی زمان برد، ولی در انتها مشخص شد که هکر علاوه بر آن آدرس، ۱۰ آدرس وبسایت جعلی دیگر را نیز ثبت کرده بود.

خوشبختانه به جز پیگیری از طریق شرکتهای هاست، از راه ارتباط با مرورگرها نیز میتوان دسترسی به آدرسهای غیرواقعی را مسدود کرد. همچنین با استفاده از قابلیت «جستجوی امن» (Safe Browsing) که در بیشتر مرورگرهای معروف مثل کروم، فایرفاکس و سافاری وجود دارد، میتوان تا حد زیادی از باز شدن وبسایتهای مشکوک به فیشینگ جلوگیری کرد. حتی کاربرها هم در صورت مشاهده وبسایت مشکوک میتوانند از طریق این لینک و برنامههای مشکوک و بدافزارها را از راه این لینک به گوگل اطلاعرسانی کنند. همچنین کاربرهای مرورگر کروم برای گزارش افزونههای مشکوک میتوانند از افزونه «Suspicious Site Reporter» استفاده کنند.

سخن پایانی

حمله فیشینگ متاسفانه یکی از پدیدههای رایج در دنیای دیجیتال است و هکرها از طریق آن با فریبدادن کاربرها، به اطلاعات حساس مثل رمز حساب و غیره دست پیدا میکنند. این کار یکی از جرایم سایبری به شمار میرود و در بیشتر مواقع از طریق ارسال پیامک یا ایمیل به طیف زیادی از کاربرها انجام میشود. در این روش، کاربرها به بازدید از یک سایت ساختگی و یا دانلود و نصب یک بدافزار تشویق میشوند. این سایتها با دقت زیادی مشابه یک سایت معتبر مثل Ledger.com طراحی میشوند تا کاربرها متوجه غیرواقعی بودن آنها نشوند. این نوع حمله در دنیای ارزهای دیجیتال بارها اتفاق افتاده است.

هکرها در یک حمله فیشینگ برنامهریزی شده به کاربرهای لجر، توانستند با ارسال ایمیل و پیامک، عدهی زیادی را فریب داده و کلمات بازیابی آنها را دریافت و داراییهای زیادی را به سرقت ببرند. امیدواریم با مطالعه و افزایش آگاهی خود، هیچگاه اسیر چنین اتفاقی نشویم.